Bitcoin

Che cosa sono le nuove monete elettroniche meglio conosciute col nome di Bitcoin.

La moneta elettronica è comparsa sul mercato virtuale circa otto anni fa, non ha un organo centrale che la emette ma si serve di un database che circola in rete internet che provvede anche alla tracciabilità delle transazioni.

I Bitcoin disponibili in rete sono 21 milioni mentre quelli effettivamente in circolazione sono circa 9 milioni. Il valore del Bitcoin è passato da 0 (nel 2009) fino a 1200 dollari (il picco dello scorso novembre).

Secondo il Financial Times gli scambi totali hanno raggiunto i 10 miliardi di dollari contro i 150 milioni di un anno prima.

Per poter acquistare Bitcoin è necessario aprire un portafoglio/conto virtuale dopodiché occorre collegarsi ai numerosi siti che offrono la valuta virtuale in cambio di denaro (pagamento attraverso bonifico, carte ricaricabili).

I Bitcoin possono essere scambiati o spesi (sono accettati da numerose attività commerciali sia virtuali che fisiche).

Pro e contro:

Pro

- utilizzo semplice e veloce

- costi di transazione bassi

Contro

- possibile crollo della valutazione

-

affidabilità operatori

Essendo un denaro virtuale il Bitcoin può essere rubato (per esempio da un attacco hacker) o perso (malfunzionamento dell’hard disk del pc).

Per questi motivi è importante assicurarsi una navigazione sicura usando buoni antivirus e scollegarsi al minimo dubbio durante l’operatività in rete.

C’è chi dice no:

Il governo cinese ha proibito alle banche di usare Bitcoin per i loro scambi, per prevenire i rischi di riciclaggio di denaro e difendere la stabilità finanziaria.

Nessuna restrizione invece per gli scambi tra privati.

La Cina è il primo mercato del Bitcoin con il 35% di tutti i traffici mondiali.

Dallo scorso ottobre il motore di ricerca baidu.com ha deciso di accettare la moneta virtuale come metodo di pagamento per vari servizi di sicurezza online.

Vantaggi a lungo termine:

Pur consapevoli di rischi di natura legale e in materia di supervisione, il Bitcoin può rappresentare un vantaggio a lungo termine in particolare per quanto riguarda l’innovazione di un sistema di pagamento più veloce, più efficiente e sorprendentemente più sicuro.

Chi la può coniare ?

Chiunque la può coniare, pur tuttavia esiste un tetto massimo pari a 21 milioni, cifra che secondo le proiezioni analitiche dovrebbe essere raggiunta nel 2140.

L’uso della moneta elettronica garantisce l’anonimato anche se il Bitcoin ha sempre un intestatario per far si che venga utilizzata una sola volta.

Inoltre la privacy è garantita dal fatto che è unicamente il possessore a decidere se rivelarsi o meno durante la transazione.

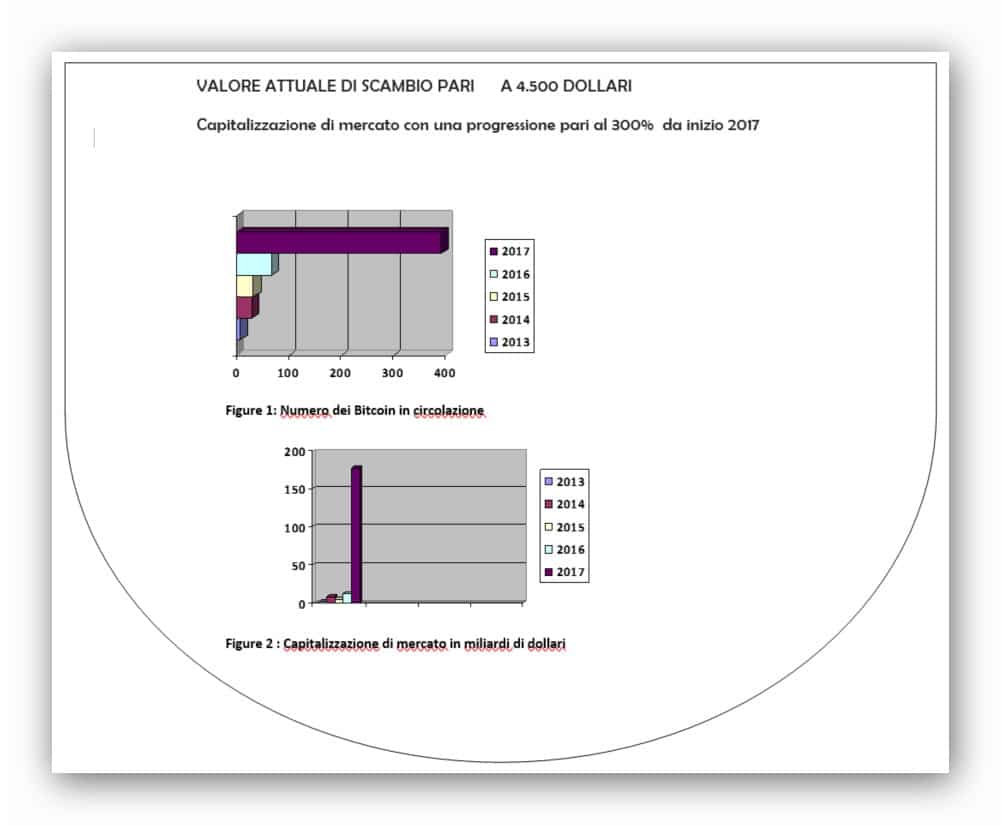

Diamo una occhiata alla crescita degli ultimi cinque anni della moneta elettronica